III. PFSENSE PARAMÉTRAGES AVANCÉS

3.1 - Installer Open VM Tools

Si vous avez installé pfSense sur une machine virtuelle VMware, vous devez installer les "VMware Tools".

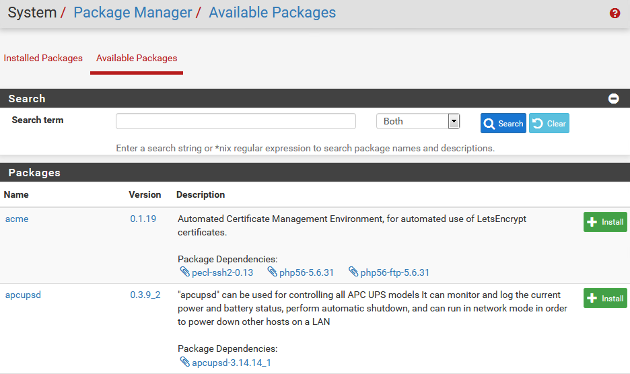

Figure 30 - pfSense Package Manager

Menu :"System" => "Package Manager"

=>Cliquez sur "Available Packages"=>Recherchez le package "pfSense-pkg-Open-VM-Tools"=>Cliquez sur le bouton "Install"

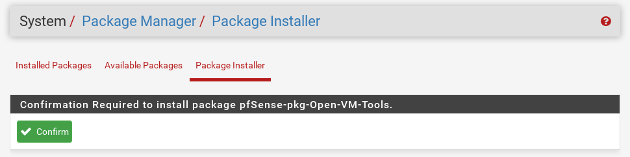

La fenêtre suivante apparaît :

Figure 31 - pfSense Package Manager Confirm

=>Cliquez sur le bouton "Confirm"

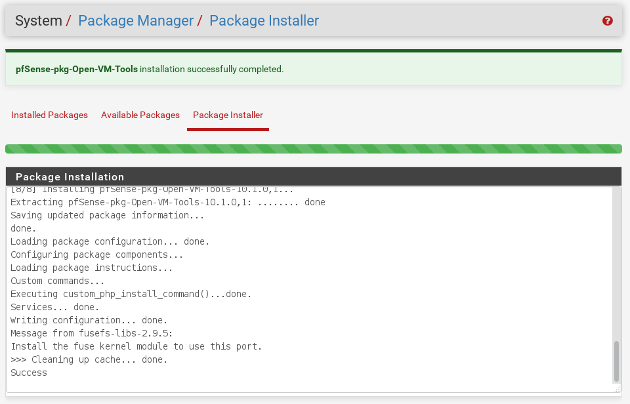

Si tout se déroule correctement, l'écran suivant apparaît :

Figure 33 - pfSense Package Manager completed

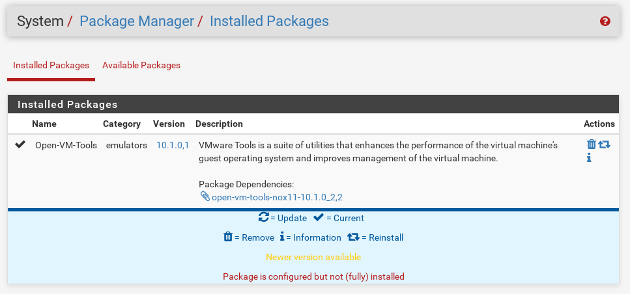

Les "VMware Tools" sont installés. Pour vérifier les packages installés sur le système :

=>Cliquez sur le bouton "Installed Packages"

Figure 34 - pfSense Installed Packages

3.2 - Activer le protocole SSH

Cette partie explique comment activer l'accès SSH sur pfSense. SSH est généralement utilisé pour le dépannage et le débogage.

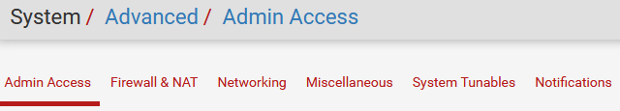

Menu :"System" => "Advanced"

Figure 55 - pfSense - Advanced - Admin Access

=>Cliquez sur "Admin Access"

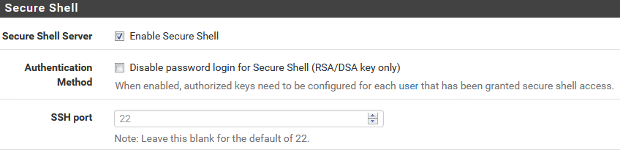

Figure 56 - pfSense - Advanced - Admin Access - Secure Shell

=>Cochez l'option "Enable Secure Shell"=>Cliquez sur le bouton "Save"

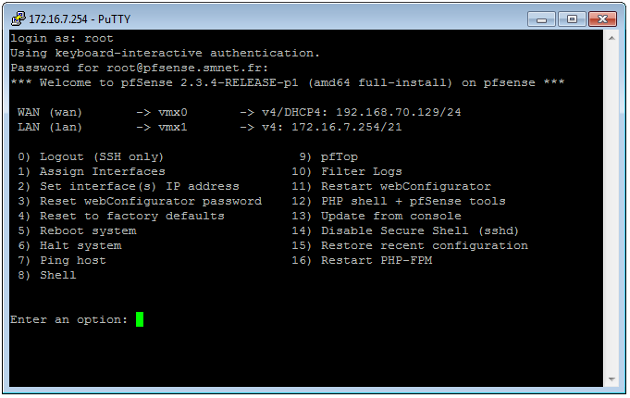

Lancez l'utilitaire "Putty" sous un système Windows. Entrez les informations requises. Vous devez obtenir l'écran suivant :

Figure 57 - Putty

Le compte à utiliser est : "root". Après validation, vous obtenez l'affichage de la console pfSense. Pour quitter :

=>Tapez sur la touche [0] - Logout (SSH only)

3.3 - Automatiser le lancement d'un commande

Il peut être utile d'exécuter une commande à chaque démarrage du système. Exemple : obtenir un clavier français sur la console de pfSense.

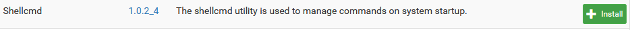

Figure 58 - pfSense Shellcmd

=>Recherchez le package "Shellcmd"=>Cliquez sur le bouton "Install" puis sur le bouton "Confirm"

Vous souhaitez maintenant automatiser le lancement d'une commande permettant d'obtenir un clavier français pour la console de pfSense.

Menu :"Services" => "Shellcmd"

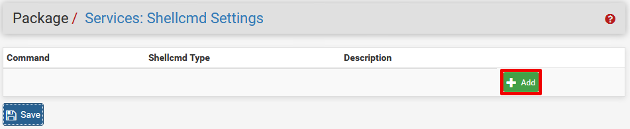

Figure 59 - pfSense - Shellcmd - Add

=>Cliquez sur le bouton "Add"

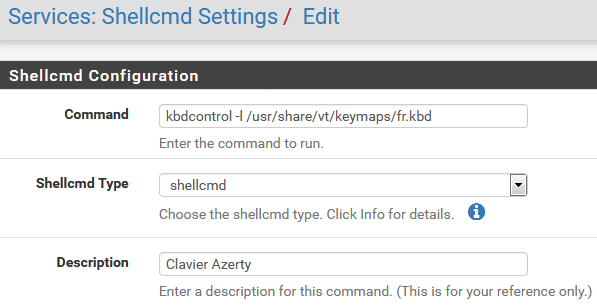

Figure 60 - pfSense - Shellcmd - Clavier Azerty

Remplissez les champs de la manière suivante :

[Command] =>kbdcontrol -l /usr/share/vt/keymaps/fr.kbd[Shellcmd Type] =>shellcmd[Description] =>Clavier Azerty

=>Cliquez sur le bouton "Save"

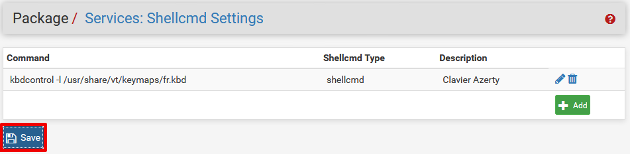

Vous obtenez l'écran suivant :

Figure 61 - pfSense - Shellcmd Settings

=>Cliquez une nouvelle fois sur le bouton "Save"

Au prochain démarrage de pfSense, la console basculera automatiquement en français.

3.4 - Rediriger toutes les requêtes DNS sur pfSense

Pour obliger les clients à utiliser obligatoirement les DNS configurés sur pfSense vous pouvez mettre en place un mécanisme qui capturera toutes les requêtes DNS envoyées à des serveurs externes. Commencez par créer une règle pour le NAT :

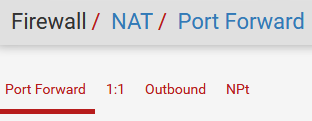

Menu :"Firewall" => "NAT"

Figure 62 - Firewall - NAT

=>Cliquez sur "Port forward"=>Cliquez sur le bouton "Add"

Une nouvelle fenêtre s'ouvre pour ajouter une règle. Effectuez les manipulations suivantes :

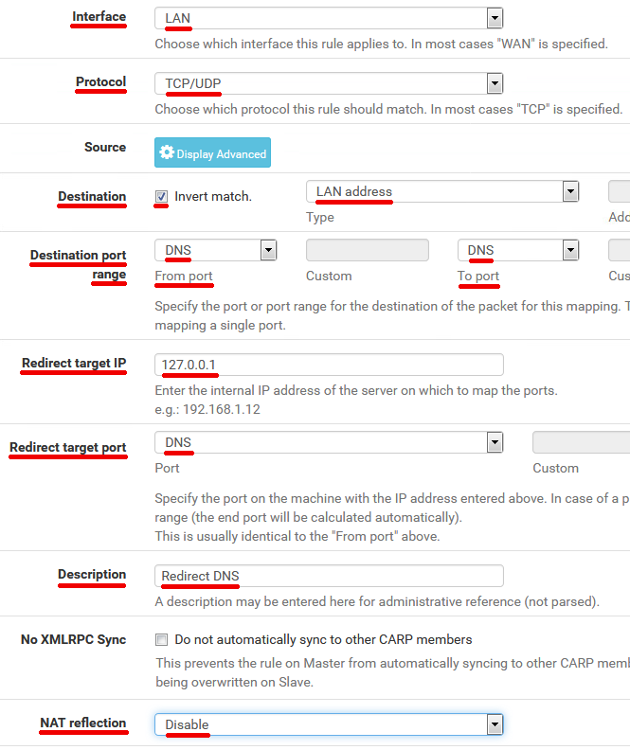

Figure 63 - Firewall - NAT - Port Forward Edit

[Interface] =>LAN[Protocol] =>TCP/UDP[Destination] =>Cochez l'option "Invert match" puis sélectionnez "LAN address"[Destination port range] =>From port "DNS" To port "DNS"[Redirect target IP] =>127.0.0.1[Redirect target port] =>DNS[Description] =>Redirect DNS[NAT reflextion] =>Disable

=>Cliquez sur le bouton "Save"

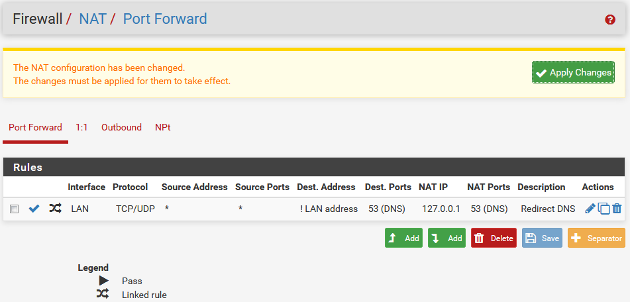

Vous devez obtenir l'écran suivant :

Figure 64 - Firewall - NAT - Port Forward

=>Cliquez sur le bouton "Apply Changes"

Modifiez ensuite le parefeu de pfSense pour rediriger toutes les requêtes DNS sur pfSense.

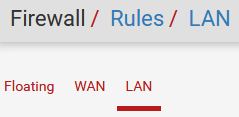

Menu :"Firewall" => "Rules"

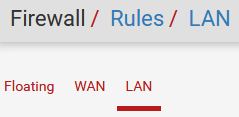

Figure 65 - Firewall - Rules - LAN

=>Cliquez sur "LAN"=>Cliquez sur le bouton "Add"

Une nouvelle fenêtre s'ouvre pour ajouter une règle. Effectuez les manipulations suivantes :

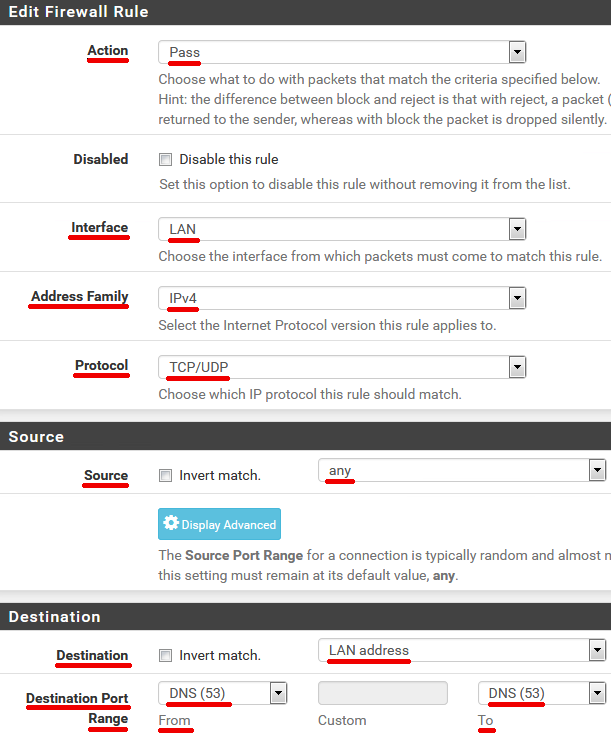

Figure 66a - Firewall - Rules - DNS Redirect

[Action] =>Pass[Interface] =>LAN[Address Family] =>IPv4[Protocol] =>TCP/UDP[Source] =>any[Destination] =>LAN Address[Destination port range] =>From DNS (53) To DNS (53)[Description] =>Allow DNS to pfSense

=>Cliquez sur le bouton "Save"=>Positionnez les deux règles en haut du tableau=>Cliquez sur le bouton "Apply Changes"

Enfin, créez une règle pour bloquer les requêtes DNS vers des serveurs extérieurs.

Menu :"Firewall" => "Rules"

Figure 65 - Firewall - Rules - LAN

=>Cliquez sur "LAN"=>Cliquez sur le bouton "Add"

Une nouvelle fenêtre s'ouvre pour ajouter une règle. Effectuez les manipulations suivantes :

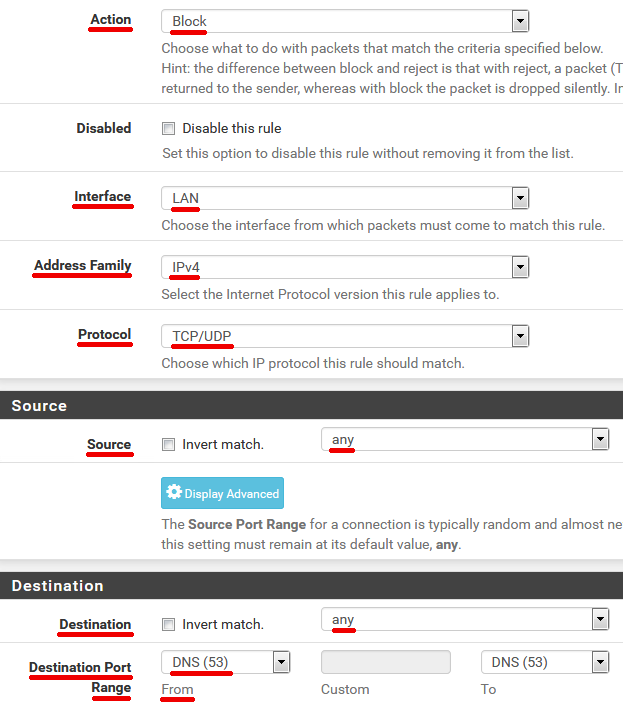

Figure 66b - Firewall - Rules - DNS Block

[Action] =>Block[Interface] =>LAN[Address Family] =>IPv4[Protocol] =>TCP/UDP[Source] =>any[Destination] =>any[Destination port range] =>From DNS (53) To DNS (53)[Description] =>Block DNS everything else

=>Cliquez sur le bouton "Save"=>Positionnez les deux règles en haut du tableau=>Cliquez sur le bouton "Apply Changes"

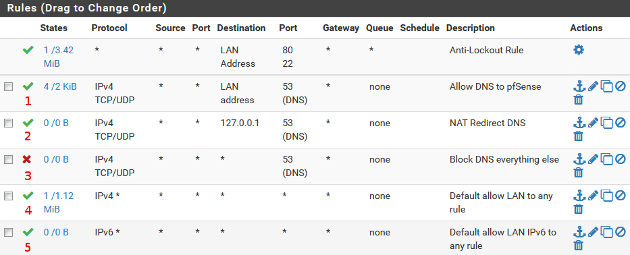

N'oubliez pas de modifier l'ordre d'application des règles :

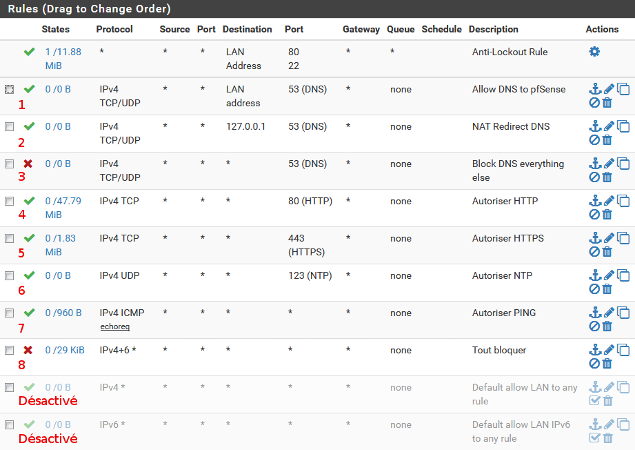

Figure 67 - Firewall - Rules - Order

Pour changer l'ordre, utilisez le "glissé-déplacé" puis cliquez sur les boutons "Save" et "Apply Changes".

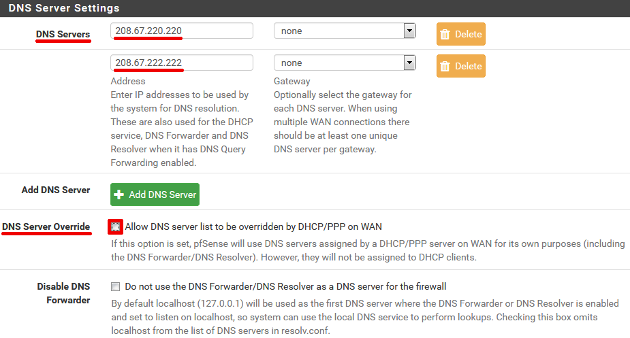

Modifiez le paramétrage des serveurs DNS de pfSense.

Menu :"System" => "General Setup"

Figure 68 - System - General Setup

Modifiez les informations liées aux serveurs DNS de la manière suivante :

[DNS Servers] =>"208.67.220.220 / none" et "208.67.222.222 / none"[DNS Server Override] =>Décochez l'option

Menu :"System" => "General Setup"

La configuration pour la redirection des requêtes DNS est terminée.

3.5 - Activer le filtrage réseau

Par défaut, tout est autorisé. Il est donc conseillé de bloquer tout le trafic puis, ensuite, d'autoriser les ports et/ou protocole.

Menu :"Firewall" => "Rules"

=>Cliquez sur "LAN"

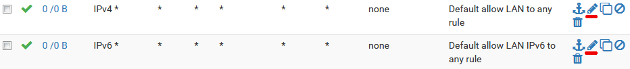

Commencez par désactiver les deux règles (IPv4 et IPv6) qui autorisent tout :

Figure 85 - Firewall - Rules - LAN

=>Cliquez sur le symbole représentant un crayon

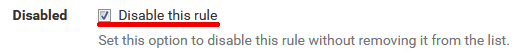

Figure 84 - Firewall - Rules - Disabled

=>Cochez l'option "Disable this rule"=>Cliquez sur le bouton "Save"=>Cliquez sur le bouton "Apply Changes"

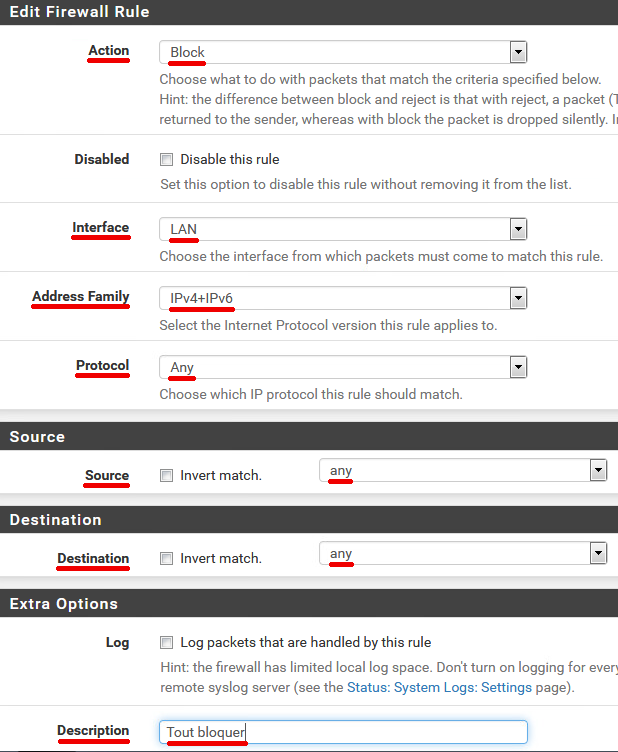

Bloquez tout :

=>Cliquez sur le bouton "Add"

Figure 86 - Firewall - Rules - Tout bloquer

Effectuez les manipulations suivantes :

[Action] =>Block[Interface] =>LAN[Address Family] =>IPv4 + IPv6[Protocol] =>any[Source] =>any[Destination] =>any[Description] =>Tout bloquer

=>Cliquez sur le bouton "Save"=>Cliquez sur le bouton "Apply Changes"

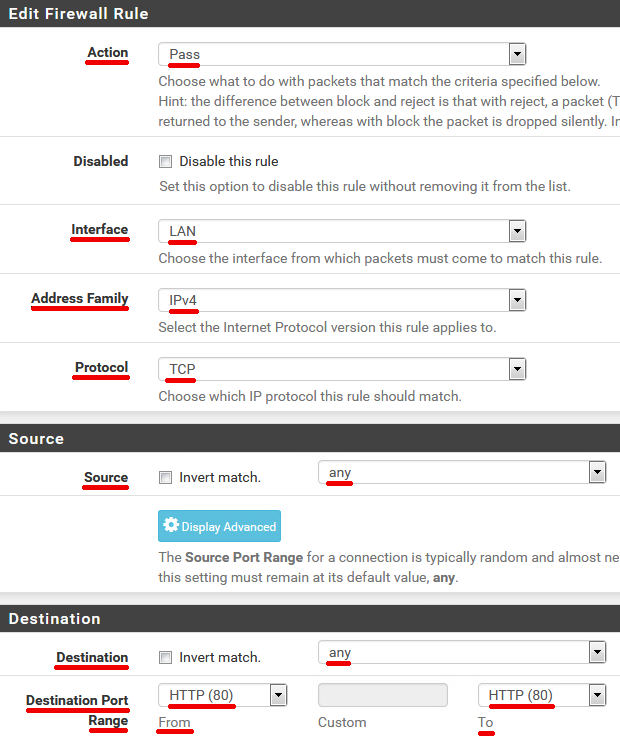

Autorisez les protocoles ou ports que vous souhaitez ; exemple pour le protocole HTTP :

Figure 87 - Firewall - Rules - Autoriser HTTP

[Action] =>Pass[Interface] =>LAN[Address Family] =>IPv4[Protocol] =>TCP[Source] =>any[Destination] =>any[Destination Port Range] =>From "HTTP (80)" To "HTTP (80)"[Description] =>Autoriser HTTP

=>Cliquez sur le bouton "Save"=>Cliquez sur le bouton "Apply Changes"

Effectuez les mêmes manipulations pour le protocole HTTPS. Vous devez ensuite organiser les règles par un "glissé-déplacé" :

Figure 88 - Firewall - Rules - Ordre d'application

Notez, qu'ici, j'ai rajouté la règle n° 6 pour autoriser les synchronisations horaires avec des serveurs extérieurs et la règle n° 7 (echoreq) pour autoriser les "ping".

3.6 - Optimiser pfSense

Vous pouvez effectuer les manipulations suivantes pour optimiser pfSense (FreeBSD).

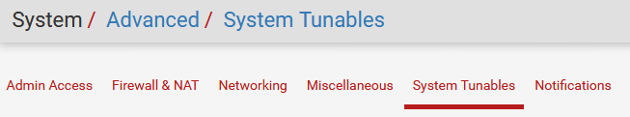

Menu :"System" => "Advanced"

Figure 89 - System tunables

=>Cliquez sur "System Tunables"=>Cliquez sur le bouton "New"

Tapez les valeurs suivantes :

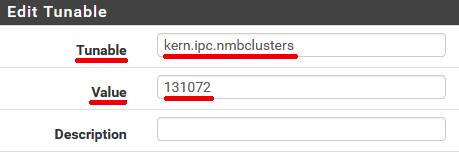

Figure 90 - System tunables - kern.ipc.nmbclusters

[Tunable] =>kern.ipc.nmbclusters[Value] =>131072

=>Cliquez sur le bouton "Save"=>Cliquez sur le bouton "Apply Changes"

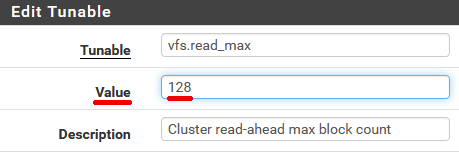

Modifiez également la valeur pour "vfs.read_max" : remplacez "32" par "128".

Figure 91 - System tunables - vfs.read_max

=>Cliquez sur le bouton "Save"=>Cliquez sur le bouton "Apply Changes"

Redémarrez le pfSense.